タブレット端末による顧客対応DX/業務エリア設定と、導入・運用支援

グランドスタッフが世界各地の空港におけるオペレーション業務にタブレット端末を使用。 また、タブレット端末には秘匿性の高い情報を扱うアプリが入っていて、空港以外ではそのアプリを使わせないように制御するために「業務エリア設定」オプションを活用。

- 課題

- タブレット端末のMDM登録や初期設定など、アプリ利用準備における 作業時の課題

- 課題

- 一般的な業務エリア設定(ジオフェンス機能)の課題

BizMobile Go! Direct は、専門知識がいらないかんたん設定、端末状態の自動監視と「見える化」で、日々の業務端末管理工数を徹底的に削減できるMDM/EMMクラウドサービス、テレワーク支援ツールです。

特許技術:国際公開番号 WO2009/096561

BizMobile Go! は、オフィスでも、テレワークでも、いつ、どこで、どのデバイスでも、あんしん安全に仕事ができる環境作りを支援するMDM/EMMクラウドサービス、テレワーク支援ツールです。 働く「時間」や「場所」で端末状態を自動切替、テレワークのセキュリティリスクを軽減し、働き過ぎを防止します(特許技術:国際公開番号 WO2009/096561) IT管理者の負担となる端末の初期設定やバージョン管理、日々の運用監視もかんたんに。 数台から7.5万台クラスまで、幅広い導入実績があります。最新OS、Apple Business Manager、Android EMMに対応。まずは無料トライアルから、お気軽にお試しください!

導入コストの徹底的な削減と

お得で高品質なセキュリティ対策をお約束します

管理画面で端末設定を登録しておけば、ボタンひとつで複数台への適用が可能です。端末ごとに個別設定する必要はありません。適用後はAIが全端末をモニタリングし、1日1回自動メンテナンスを行います。端末操作によるアプリ削除など、設定情報と差分があった場合は自動的に復旧処理が行われるので、業務効率化に役立ちます。

MDMに求められる基本的なセキュリティ機能と管理機能を有した基本プランに加え、より高度なセキュリティ対策や他社アプリとの連携機能をオプションサービスでご用意しています。詳しくは「おすすめ機能」をご覧ください。

さらに毎月のご利用料金は使った分だけで無駄のない運用が可能です。詳しくは「料金プラン」をご覧ください。

担当者がお客様の状況とニーズをヒアリングさせていただき、最適な運用プランをご提案します。また、設定内容の検討や、「BizMobile Go! Direct」の管理画面レクチャー、管理画面の設定作業代行も承ります。導入規模が大きい、複雑な設定が必要、社内リソースを割けないといった場合にご利用ください。

基本機能以外にご要望の機能があれば開発支援も行います。

※一部有償対応となりますので、個別にご相談ください。

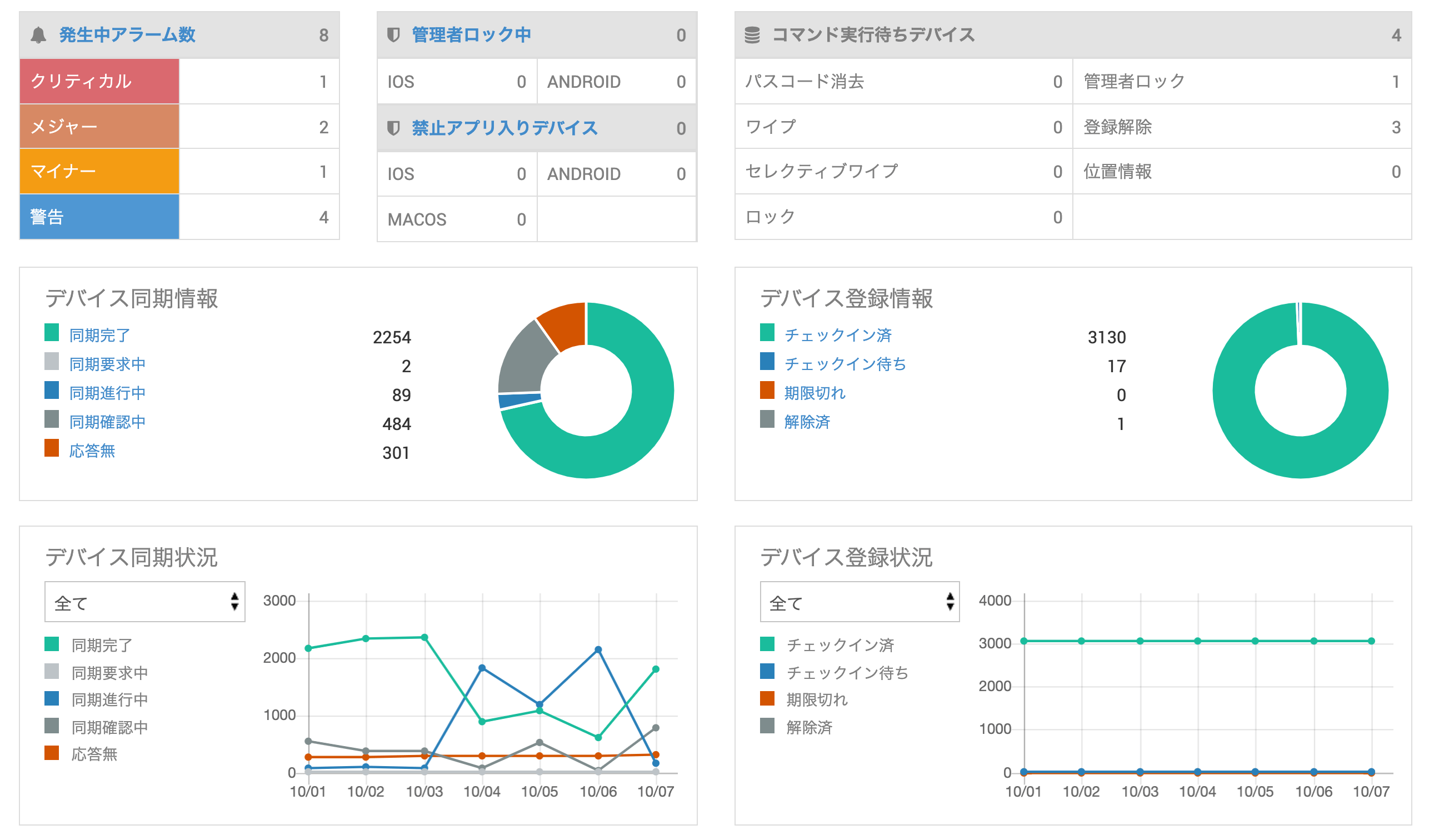

見える化モニター

管理画⾯上で遠隔にある端末の状態をひと目で確認できます

BizMobile Go! Direct では配付したいアプリや設定を配付ルールにまとめることで、同時に一括適用できます。端末数や拠点が増えることによる管理負担がなくなります。

指定の配付ルールが適用されているか、毎日一回、全管理端末の状態をチェックします。異なる場合は自動的にアップデートを行うので、端末管理にかかる時間を大幅に削減できます。

就業時間と祝休日を設定することで、業務時間の内・外で配付ルールを自動で切り替えます。業務アプリを業務時間外は非表示にすることで、働き過ぎ防止対策になります。

業務エリアをGoogle Mapsで設定することで、指定エリアの内・外で配付ルールを自動で切り替えます。「BizMobile Go! Direct」にしかない、独自の機能です。

BizMobile Go! との連携でマルチOSに広がる業務端末をまとめて管理、勤怠管理システムの出退勤打刻データとPC操作ログを突き合わせにより、隠れ残業を見える化、テレワークでも従業員の勤務状況を把握できます。

BizMobile Go! Direct の各機能はAPI提供が可能です。

例えば、「KAITO」「i-Reporter」などのセキュアカメラアプリ使用中のみ、写真撮影を許可することで、端末に写真データを残さない運用が可能です。アプリ設定配布や端末認証なども多数のアプリでご利用いただけます。

※Box for EMM/LINE WORKS/Sansanなど

用途に合わせた、BizMobile Go! Directの

標準サービス+オプション

のセットもご用意しています

BizMobile Go!の具体的な活用事例

課題と解決方法をご紹介

グランドスタッフが世界各地の空港におけるオペレーション業務にタブレット端末を使用。 また、タブレット端末には秘匿性の高い情報を扱うアプリが入っていて、空港以外ではそのアプリを使わせないように制御するために「業務エリア設定」オプションを活用。

店舗窓口の待ち時間を削減するために、タブレット端末で投資信託や保険の提案や申込受付作業を実施、顧客満足度向上だけでなく、業務効率化・ペーパーレス化を実現。また、WEB面談用のAndroidタブレットを顧客に郵送しオンラインでの融資面談と契約を実施。Androidタブレットの画面を遠隔で操作することで、スムーズに WEB面談を実施。ガラケーをiPhoneに切り替え、内線電話としても活用。

BizMobile Go!に決めた理由や活用法

導入時のエピソードなどをご紹介

業種:損害保険業、従業員数:514名

業種:空運業、従業員数:13,689名

業種:製造業、従業員数:1,132名

配付するアプリや端末管理のポリシー設計、配付ルール作成を行います。

詳しい手順は マニュアル をご参照ください。

※大規模導入や複雑な運用ルールの設計が必要な場合には、導入支援サービス(有償)もご検討ください。

無料トライアルで設定した運用ルールをそのまま使えるので、スムーズにご利用を開始できます。

※お申込み方法はトライアル開始時にご案内いたします。

端末をMDMに登録することで、設定した配付ルールが自動的に適用されます。

Web管理画面の「見える化モニター」で端末の状態をひと目で確認できます。

その他運用方法は マニュアル をご参照ください。

| サービス名 | iOS/iPad OS | Android | Windows | macOS | tvOS |

|---|---|---|---|---|---|

| 紛失対策(遠隔制御) | ○ | ○ | ○ | ○ | ○ |

| アプリ配付 | ○ | ○ | ○ | × | ○ |

| 機能制御 | ○ | ○ | ○ | × | ○ |

| 設定配付 | ○ | ○ | ○ | ○ | ○ |

| 資産管理 | ○ | ○ | ○ | ○ | ○ |

| OSアップデート管理 | ○ | ○ | ○ | × | × |

| 証明書配付 | ○ | × | ○ | × | × |

| コンテンツ配付 | ○ | × | × | × | × |

| サービス名 | iOS/iPad OS | Android | Windows | macOS | tvOS |

|---|---|---|---|---|---|

| 端末利用者がセルフ初期化 パーソナルサービス |

○ | ○ | ○ | ○ | × |

| 端末の位置情報を自動取得 位置情報サービス |

○ | ○ | ○ | × | × |

| 業務時間で配付ルール切替 時限テンプレート切替 |

○ | ○ | ○ | × | × |

| 業務エリアで配付ルール切替 ジオフェンスサービス |

○ | × | × | × | × |

| 許可アプリ一覧を配付 アプリカタログサービス |

○ | × | × | × | × |

| 端末利用者からアンケート収集 利用者調査サービス |

○ | × | × | × | × |

| 管理画面上で端末を遠隔操作 リモートコントロール |

× | ○ | × | × | × |

| URL制御ブラウザ カスタムブラウザサービス |

× | ○ | × | × | × |

| オフライン継続でデータ消去 オフラインデータ消去 |

× | × | ○ | × | × |

| SMSにチェックイン用URL送付 SMSチェックイン |

要問合せ | 要問合せ | × | × | × |

| ※SMSチェックイン機能ご希望の際はお問い合わせください。 | |||||

BizMobile Go! Direct のご利用料金は毎月使った分だけ!

MDMサーバーとの通信が発生した端末数が課金対象となります。

MDMに登録していても、電源OFFあるいはネットワーク接続していなければご請求は発生しません。

ご利用の流れをご確認ください。

3営業日ほどでご用意いたします。

はい、ご利用いただけます。再設定の必要はございません。

8,500社130万台の運用実績がございます。海外でもご利用いただいております。

端末にインストールされているMDMプロファイルの差し替えが必要です。

具体的な手順はマニュアルをご参照ください。

料金は料金プランをご確認ください。初期費用、月額固定費用は頂戴しておりません。

いずれも制限はございません。

iOS/iPadOS、Android、Windows、Mac、tvOSに対応しております。

はい、いずれも対応しております。

必要ございません。Web管理画面上で構成プロファイルを作成可能です。

動作環境・対応端末をご参照ください。

Androidでは、BYOD端末用のワークプロファイルをご利用いただけます。

ブラウザがあればご利用いただけますので、Windows PCでも結構です。

管理者、端末利用者用にMDMサービス利用に必要なホストアドレスへのアクセスを 許可していただく必要がございます。詳細はマニュアルをご参照ください。

はい、いずれも可能です。アプリは自動更新ON/OFFをご指定いただきます。

OSは自動アップデートON/OFFに加え、ターゲットバージョンの指定や、最新OSへのアップデートを最大90日間遅らせることができます。

はい、可能です。端末毎に異なる証明書を一括で配布できます。

以下の操作が可能です。OSによって異なりますので、詳細はマニュアルをご確認ください。

MDM設定配布、パスコードロック、初期化、MDM配布データ削除、パスコード消去、MDM登録解除、紛失モード設定

iOSでは、自動アップデートON/OFFに加え、ターゲットバージョンの指定や、最新OSへのアップデートを最大90日間遅らせることができます。

アダルトコンテンツ禁止、URLのホワイトリスト/ブラックリストの運用が可能です。

他社製のWebフィルタリングサービスとの連携も可能です。

はい、アップデート可能です。

以下、機能制御の一例です。

カメラ使用禁止、Bluetooth禁止、設定変更等の禁止、AppStore利用禁止、指定Wi-fi以外への接続禁止

ホーム画面のアイコン並び変更、特定アプリの利用禁止、iCloudへのバックアップ禁止

詳細はマニュアルをご確認ください。

はい、追加/削除可能です。申請日の翌月1日が課金開始日です。

約3ヶ月毎(年4回)に新機能が追加されます。ご期待ください。

OSリリース後、10営業日以内の対応をお約束しております。

いずれも、オンラインサポートシステム MyBizGo! 上でご確認いただけます。

こちらも、オンラインサポートシステム MyBizGo! からお問い合わせください。

サポート対応時間は平日10:00-19:00で、順次返信を差し上げます。

紛失モードを適用し、端末利用不可状態で位置情報を強制的に取得できます。

端末が見つからない場合は、初期化やMDMから配布したデータ削除を行ってください。

Web管理画面ダッシュボードの「同期ステータス」で、MDMで作成したルールが端末に反映されているかをご確認ください。

また、長期間ネットワーク未接続の端末や、MDM登録が解除された端末などがないか、こちらも、Web管理画面のダッシュボードや、アラーム機能をご活用ください。

こちらのマニュアルで、日常の運用についてご紹介しております。